La finalidad de esta campaña es lograr que el lector pueda sentirse identificado con las diferentes situaciones que se plasman en los relatos publicados, y así pueda ser consciente de los peligros a los que se expone en su día a día cuando hace uso de la tecnología.

Además, al final de cada historia, se ofrecen consejos para evitar ser víctimas de estos fraudes.

Tienes disponible nuestra infografía de Halloween, con ciberconsejos que deberás seguir si no quieres sufrir ciberpesadillas….

WIFI PÚBLICO

¡Por fin vacaciones! Paula y Lucía llevaban planificando su viaje fin de carrera durante mucho tiempo. Se habían licenciado en Derecho y ahora tocaba darse el verano de su vida.

Malasia, Singapur y Tailandia. 3 destinos exóticos que iban a visitar como “mochileras” durante 2 meses. Estaban seguras de que iba a ser el viaje de su vida. La idea era gastarse poco y disfrutar mucho.

La primera vez que pusieron un pie en Malasia, fue en Kuala Lumpur. Una gran ciudad que les pareció gigantesca y siempre en permanente construcción. Siguieron recorriendo el país cogiendo todos los medios posibles de transporte: aviones, tuc-tucs, taxis, trenes, barcos…

Cuando ya llevaban 20 días de viaje, se habían convertido en unas expertas viajeras y enganchadas al wifi de los aeropuertos, hoteles y cafeterías. Conseguían en muy poco tiempo organizar las reservas e itinerarios de su próximo destino. Y así lo hicieron en el aeropuerto de Singapur. Su vuelo a Bangkok tenía un retraso de 3 horas, así que ambas sacaron sus ordenadores y empezaron a reservar alojamientos y vuelos.

Lucía se encargaba de reservar y pagar los vuelos y Paula de los alojamientos. El tiempo se les pasó volando y además tenían todo el viaje en Tailandia totalmente organizado. ¡Eran unas cracks!

Cuando llegaron a la ciudad tailandesa y después de dejar todo su equipaje en el hotel, se fueron a celebrar el comienzo de su viaje por Tailandia por todo lo alto en un restaurante altamente recomendado en su guía de viaje. Aunque se pasaba un poco de su presupuesto habitual ambas pensaron que, sin duda, se merecían el homenaje. ¡Un día es un día!

La cena fue todo un lujo asiático, inolvidable. Pero más inolvidable aún fue la cuenta 5.178,41 bahts (150 €). Mucho más de lo que esperaban. Se iban a tener que ajustar mucho el cinturón, todavía les quedaba un mes de viaje.

Lucía dijo que pagaba ella y que después echaban cuentas. El camarero vino con el datáfono y Lucía pasó la tarjeta. DENIED CARD (tarjeta denegada) se podía leer en la pantalla. El camarero, en un inglés difícil de entender le dijo nervioso: sorry, not accepted.

Lucía le pidió que probara de nuevo. Era imposible, tenía dinero de sobra en la cuenta. Todos sus ahorros estaban ahí.

Sorry, not accepted volvió a decir el camarero poniendo cara de confusión.

Paula tranquilizó a su amiga y le dijo que cuando llegaran al hotel, echarían un vistazo a su cuenta bancaria y solucionarían el problema. Después, ofreció su tarjeta, pero tampoco la aceptaba. ¿Qué estaba pasando?

Lucía saca su tarjeta de crédito, la última que podían ofrecer al camarero, que ya se estaba empezando a alterar. ¡También fue denegada!

La policía tailandesa no tardó mucho en aparecer en el restaurante y llevárselas detenidas. Paula no pudo evitar ponerse a llorar en el coche patrulla de camino a la comisaría, había visto en un documental como eran las cárceles tailandesas y era una experiencia que no quería vivir. Lucía intentaba mantener la calma y llamaba a su familia una y otra vez con el móvil. Nadie se lo cogía, eran las tantas de la madrugada en España y todos dormían.

Después de que la Embajada española en Bangkok y sus familiares intercedieran por ellas, fueron “puestas en libertad”, aunque ambas seguían sin entender qué había ocurrido. La policía local les dijo que seguramente sus contraseñas de banco habían sido interceptadas por algún ciberdelincuente, mientras usaban una red wifi pública.

Y así fue como acabó todo. Sus vacaciones soñadas, se convirtieron en la peor de las pesadillas por no ser conscientes de los peligros que nos acechan en la Red.

Si no quieres protagonizar una historia parecida, haz este microcurso gratuito del CSIRT-CV y en tan solo 1 hora aprenderás todo lo necesario para saber a qué redes inalámbricas te puedes conectar y a cuáles no: https://concienciat.gva.es/cursos/seguridad-en-redes-inalambricas/

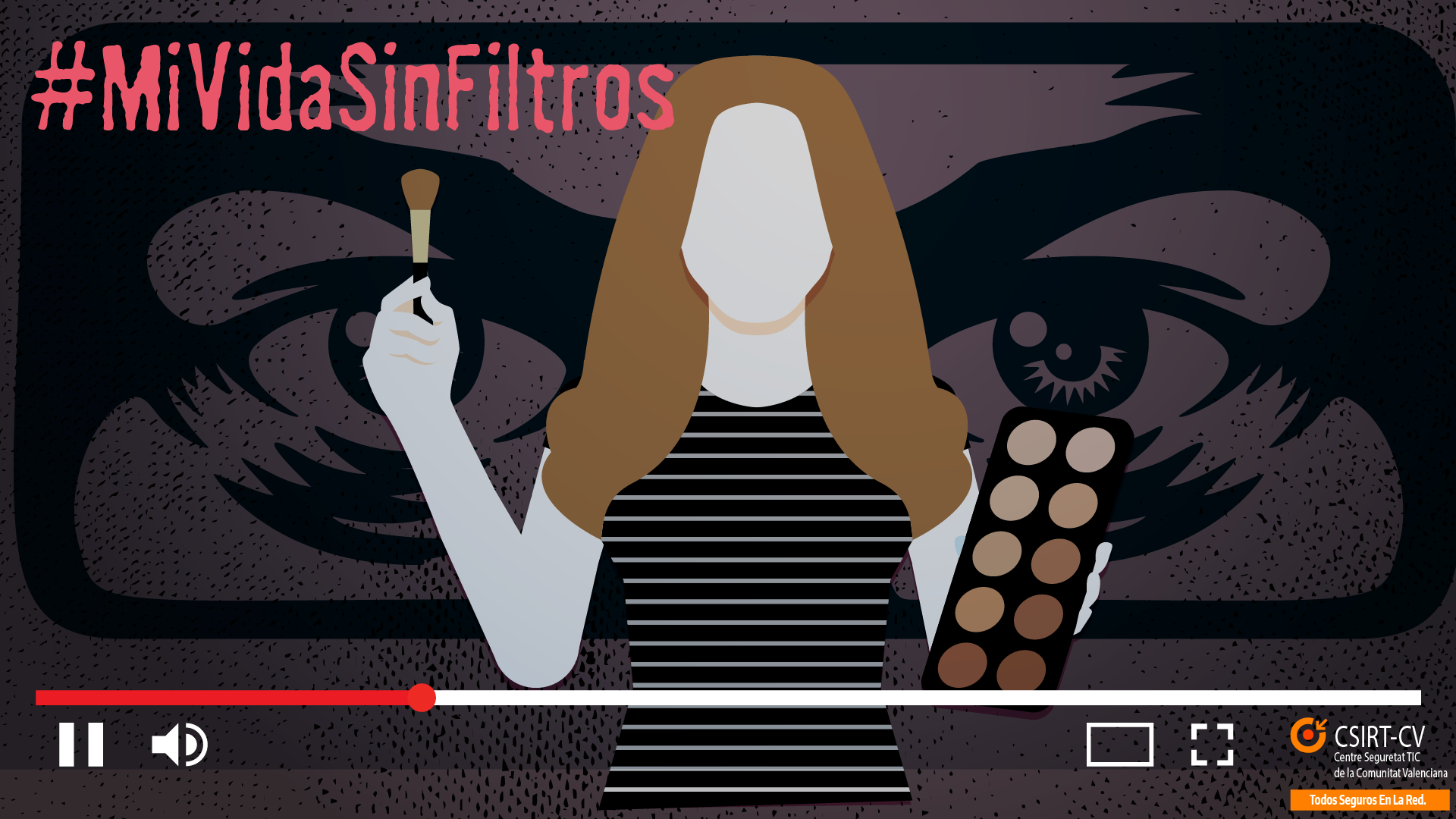

SUPLANTACIÓN DE IDENTIDAD

Marta lo tenía claro desde hacía mucho tiempo: quería ser influencer. A sus 23 años era modelo y salvo algún trabajillo esporádico, no había tenido mucho éxito en el mundo de la moda. Para que las marcas se fijaran en ella tenía que ganar seguidores. ¡Y muchos! Su objetivo era llegar a los 2,6 millones de followers de Dulcita, pero para llegar hasta ahí, era consciente de que todavía le quedaba un largo camino.

Pronto empezó a pensar en estrategias para aumentar rápidamente su número de seguidores. Comenzó a dar likes a fotos de desconocidos. Cuantos más mejor. Era agotador, una tarea muy repetitiva, pero si quería que la cuenta Lu-Cy fuera más visible, tenía que hacerlo. También invirtió algo de dinero en anuncios de Instagram, ponía varios hastags en cada foto que subía y siempre teniendo en cuenta que fueran los de más éxito. Subía stories diariamente contando qué hacía, donde y con quién estaba o simplemente, contaba sus mejores trucos de belleza. Así, gracias a su trabajo constante, en 2 meses se plantó en los 10K.

Pero todavía estaba lejos de su meta y ninguna marca se había puesto en contacto con ella. Aunque ella lo falseaba en su cuenta y daba promoción a marcas que jamás habían pagado por sus servicios. En algún momento se empezarán a fijar en mí, -pensaba ella-. Era solo cuestión de tiempo.

Un día, haciendo egosurfing por la Red, encontró algo que le dejó helada. Había un perfil en Instagram que tenía una foto suya en el perfil y se llamaba casi como el suyo: “Lu-Ce”. ¿Cómo? No entendía nada. Una vez dentro de la cuenta, se dio cuenta de que había muchas más fotos suyas, fotos de su familia, de sus amigos. ¡Toda su vida estaba en esa cuenta! ¡Parecía suya! Y ahí no se quedaba todo, también descubrió que habían abierto una cuenta con su nombre y su foto de perfil en Tinder.

Marta escribió a algunos de los seguidores de la cuenta falsa de Instagram e incluso habló con alguno de ellos por Skype y se enteró de que una desconocida se estaba haciendo pasar por ella para mantener relaciones con chicos en Internet. A Marta no le gustaba nada los comentarios en las redes sociales de Lu-Ce. Ella no hablaba así, no haría esos comentarios sexuales tan desagradables. Se sentía difamada y utilizada.

Rápidamente hizo “pantallazos” de las cuentas que le habían suplantado su identidad y lo denunció para que no siguieran utilizando su imagen. Cuando fue a la policía le dijeron que era algo bastante común y que no se podía hacer nada, porque no había utilizado su nombre real y sus fotos eran totalmente públicas, estaban al alcance de cualquiera.

Las cuentas falsas desaparecieron de un día para otro sin dejar rastro. Marta seguía queriendo ser influencer, pero ahora sabía que detrás de un follower, no siempre hay un admirador.

Si no quieres protagonizar una historia parecida, apúntate a este microcurso gratuito del CSIRT-CV y en tan solo 1 hora aprenderás todo lo necesario para manejar con seguridad todas tus redes sociales: https://concienciat.gva.es/cursos/seguridad-en-las-redes-sociales/

SEXTORSIÓN

Sandra estaba enamorada. Sabía que solo llevaba un mes con ese chico que había conocido por la famosa aplicación de citas Tinder, pero no lo podía evitar, estaba loca de amor. El día que se conocieron en la vida real, quedaron a tomar algo en una cafetería, pero pronto, dejándose llevar por ese flechazo instantáneo, Sandra le invitó a dormir a su casa.

En poco tiempo las citas entre Sandra y Javi87 se hicieron muy frecuentes. Comenzaron a compartir fotos y vídeos muy íntimos. Incluso Sandra, arrastrada por un momento de pasión, dejó que Javi87 grabara un vídeo con su móvil mientras mantenían relaciones sexuales.

Sandra no estaba muy cómoda con la situación y le pidió a Javi87 en varias ocasiones que borrara el vídeo. Él le dijo que era solo para ellos, que no iba a pasar nada. Ella confió en su palabra y no se volvió a hablar más del tema.

Un día, de repente, todo cambió. Sandra estaba con una amiga tomando un café y contándole que su relación con Javi87 iba a convertirse en algo “más serio”, cuando recibió un mensaje por WhatsApp. Era él. El mensaje era muy corto: “Lo siento, no quiero seguir viéndote. He conocido a otra persona”.

Sandra llena de rabia, le llamó por teléfono insistentemente sin recibir respuesta alguna, le dejó mensajes en WhatsApp y en Tinder. ¡Quería una explicación! Además, se acordó de todas las imágenes y vídeos subidos de tono que había compartido con él. Tenía que borrarlos ahora. ¡Todos!

No recibió ninguna noticia de Javi87 hasta un mes después y fue a través de un mensaje en Tinder: “Si no quieres que publique en Internet el vídeo que ya sabes, ingresa 3.000€ en esta cuenta de banco…”

Después de varias noches de insomnio, pensando cómo iba a conseguir tanto dinero e imaginándose a sus amigos, compañeros de trabajo y familiares viendo el famoso vídeo. Sandra decidió acceder al chantaje y le ingresó la cantidad íntegra en su cuenta de banco a cambio de que él borrara todos los vídeos e imágenes que tenía de ella. Él no la contestó.

Dos semanas después, Javi87 le estaba reclamando más dinero. Esta vez eran 5.000 €. Si no lo hacía en el plazo de una semana, subiría el vídeo y las imágenes a una página de contactos y además compartiría todo en redes sociales.

¿Cuándo iba a acabar esto? ¿Qué puedo hacer? ¿Cómo salgo de ésta? No puedo pedir a mis padres tanto dinero y mis amigos tampoco me van a poder ayudar… No hay salida, se repetía una y otra vez.

Al día siguiente, recibió una llamada de un desconocido reclamando sus servicios sexuales. Javi87 había cumplido su amenaza.

Si no quieres protagonizar una historia parecida, lee atentamente esta infografía:

RANSOMWARE

Llevar una floristería no es nada fácil y menos en época de bodas, bautizos y comuniones. Un momento del año en el que Vicente, siempre amenazaba con cogerse la jubilación anticipada. A sus 63 años, ya había vivido muchas primaveras estresantes, pero el negocio iba muy bien. La suya, era una floristería que su bisabuelo fundó en 1925 y que, desde entonces, no había parado de crecer.

Era sábado 25 de mayo de 2019, Vicente nunca lo olvidará. Como de costumbre, estaba con el ordenador. Lo primero que hacía siempre antes de abrir la tienda, era organizar las entregas que había durante el día. Iba a ser una jornada ajetreada, de esas que no acaban nunca. Había que ponerse cuanto antes manos a la obra.

De repente, en la bandeja de entrada del email de Vicente entra un nuevo correo con un asunto cuanto menos escalofriante: “facturas pendientes de cobro”. Lo enviaba un antiguo proveedor con el que hacía tiempo que no trabajaba.

Su ritmo cardíaco se aceleró y por unos instantes volvió a pensar en lo bien que le vendría cogerse ya la jubilación. Vicente sin pensárselo más hizo clic en el email, quería saber qué le estaban reclamando.

Cuando leyó su contenido, ¡no daba crédito! Le estaban reclamando 15.000€. ¡Se trataba de una confusión! ¡De eso estaba muy seguro! Había un archivo adjunto en el que podía ver las facturas pendientes. Vicente se lo descargó inmediatamente. En el interior podía ver las facturas de forma más detallada: rosas, tulipanes, crisantemos y peonías. ¡Eso no podía ser! Además, las peonías siempre se las proporcionaba un proveedor muy antiguo que tenían desde 1981. ¡Era un error! El lunes se pondría en contacto con ellos para aclarar este desagradable asunto.

Vicente se levantó apresuradamente del ordenador y comenzó a preparar con una agilidad que solo dan los años, el primer ramo de novia de la mañana.

Después de muchos ramos, centros de mesa, decoraciones de iglesia y muchas otras ventas en tienda, Vicente da por terminado el día. Pero algo fuera de lo habitual sucede hoy. En la pantalla de su ordenador aparece un mensaje muy extraño en inglés y que no le deja acceder a su información.

Vicente, inmediatamente llama a su hijo que también se llama Vicente, él seguro que sabe arreglarlo, controla mucho de ordenadores y domina el inglés.

Pero ¿papá qué has hecho? Fue lo primero que dijo su hijo llevándose las manos a la cabeza. Su padre se defendió diciendo que no había hecho nada. Desde las 8 de la mañana no tocaba el ordenador.

Esto es un ransomware, dijo Vicente mirando a su padre fijamente a los ojos.

“Nos han instalado un programa malicioso y nos han secuestrado toda la información. Nuestra cartera de clientes, direcciones, pedidos pendientes ¡Todo! Los secuestradores nos piden que paguemos 3.000€ en bitcoins en el plazo de 72 horas y ya solo nos quedan 65 horas para hacer efectivo el pago o perderemos toda la información para siempre.”

¿Cómo podía haber sucedido? ¿Cómo habían accedido a su ordenador? ¿Por qué a la Floristería Vicente? ¿Cómo vamos a conseguir los bitcoins esos? Su hijo le dijo que estaba casi seguro de que el malware se había instalado en el sistema cuando se descargó el archivo del email en el que le reclamaban dinero.

¡El padre no entendía nada! Lo único que sabía es que había que pagar el rescate inmediatamente, al día siguiente tenían 7 bodas y una de ellas era muy importante, ¡se jugaba la reputación del negocio!

Su hijo intentó persuadirle de que no lo hiciera, que llamaran a la policía, pero Vicente, quería acabar con este tema cuanto antes. Era ya la 1 a.m. y necesitaba toda su información, estaba a punto de tener un ataque de ansiedad.

“¡En cuanto salgamos de esta, me cojo la jubilación!” No paraba de repetirlo una y otra vez.

Finalmente, pagaron el rescate en criptomonedas a las 5 a.m. Un amigo de Vicente (hijo), tenía bitcoins y se los dio para que liberaran la información y pudieran hacer frente a todas las entregas del domingo.

No volvieron a tener noticias de los ciberdelincuentes. Se esfumaron y con ellos todos los archivos de la Floristería de Vicente. Esto iba a ser su ruina y su jubilación forzosa.

Si no quieres protagonizar una historia parecida, lee atentamente esta información:

Los peligros del IoT

Alicia y Ernesto se habían mudado hace poco a su nueva casa, su anterior piso se les había quedado pequeño. Su hija Paula ya tenía 2 años y otro bebé venía en camino.

Querían una casa inteligente. En eso estaban los dos de acuerdo. Por eso, tenían una Smart TV, un asistente del hogar, una nevera inteligente y un termostato que mantenía siempre la temperatura constante y que también les permitía encender y apagar la calefacción o el aire acondicionado cuando estaban de vacaciones. ¡Todo era comodísimo en su nuevo hogar!

Tampoco se habían olvidado de la seguridad. Habían instalado una cámara IP en la entrada de la casa y otra en la habitación de la pequeña Paula. Así la podían ver siempre que quisieran desde una App en su móvil. Podían ver el cuarto de la niña cuando estaban en el trabajo, cuando se iban a cenar con amigos e incluso cuando se iban de viaje. Además, se podían comunicar con ella, porque la cámara también tenía micrófono.

¡Qué cómoda era la nueva vida de los Fabré! Una noche Alicia estaba durmiendo, cuando de repente, un sonido le despertó. Era la voz de la pequeña Paula, no estaba llorando, parecía que estaba hablando con alguien. Preocupada, se levantó, a ver qué estaba pasando. Como ya estaba embarazada de 7 meses, le costaba moverse a esas horas de la madrugada por el largo pasillo.

Cuando llegó a la habitación, Alicia se encontró a su hija inmóvil, mirando fijamente a la cámara IP…

– ¿Con quién hablabas?, le preguntó su madre.

– ¡Con el Coco!, le contestó Paula.

Alicia no entendió muy bien qué le estaba diciendo su hija. La tranquilizó y estuvo con ella hasta que se durmió. ¿Quién le había enseñado lo del “Coco”? Mañana le pediré explicaciones a la niñera, pensó, no me gusta que le enseñe esas tonterías.

Dos noches después, Paula volvió a despertar de nuevo a su madre. Eran las 2 a.m. y desde la habitación se la escuchaba cantar: “había una vez un barquito chiquitito…” Lo que le extrañó es que también oía otra voz masculina que cantaba la nana. Paula se asustó y corrió tan deprisa como pudo a la habitación de su hija.

Cuando llegó se la encontró contenta, cantando y saltando sobre su cama.

Alicia: ¿Con quién cantabas?

Paula: ¡Con el Coco! Dijo mientras señalaba la cámara IP.

Al día siguiente los padres de Paula despidieron a la niñera, ¿qué clase de tonterías le estaba contando a su hija? No les importó tener planeado un viaje romántico de 4 días a Roma. Se llevarían a la niña con ellos. Pero Alicia no dejaba de darle vueltas a la cabeza… ¿Qué había sido esa voz masculina que había escuchado? ¿Se estaría volviendo loca?

Cuando volvieron se encontraron la casa totalmente desvalijada, se había llevado todos los objetos de valor que tenían. La policía les pregunto si habían cambiado las contraseñas que venían de fábrica en las cámaras de videovigilancia. La respuesta fue negativa.

El caso estaba resuelto. Al no haber cambiado las contraseñas que vienen de fábrica en los dispositivos que se conectan a Internet, la familia había quedado totalmente expuesta en la Red. ¡Sus credenciales eran públicos! ¡Estaban a la vista de cualquiera! Los ciberdelincuentes, habían hackeado sus cámaras IP y sabían cuando se ausentaban de casa.

Ernesto y Alicia prefieren no recordar lo sucedido. Es horrible pensar que tu hija ha estado hablando con extraños y que estaban siendo vigilados las 24 horas del día por delincuentes, cuando eran ellos los que pretendían vigilar a cualquier ladrón o persona malintencionada que entrara en su casa. ¡Qué paradoja!

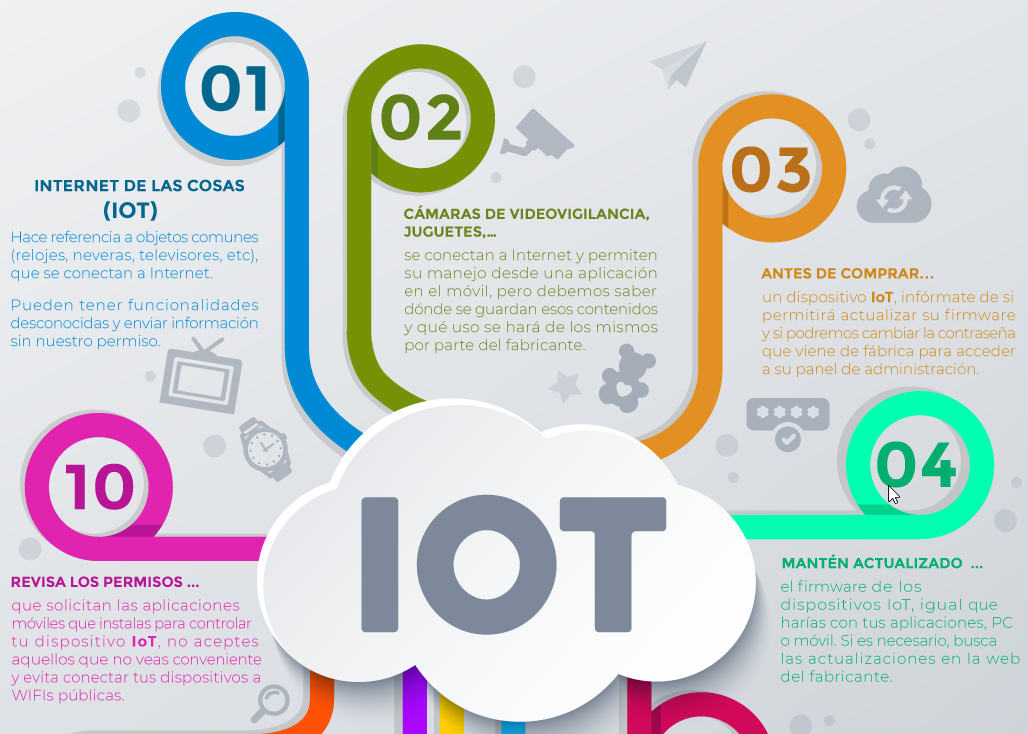

Si no quieres protagonizar una historia parecida, lee atentamente esta infografía:

GROOMING

Lucas está enganchado a los videojuegos online. Tanto, que varias veces sus padres le han amenazado con quitarle el ordenador. Sus notas este año no han sido muy buenas, pero ha conseguido pasar a 2º de la ESO. ¡Y eso es lo que cuenta!

El verano acababa de empezar y tenía por delante unas largas vacaciones con su consola y su juego favorito.

La verdad es que Lucas era muy bueno, había conseguido llegar a un nivel al que solo llegaban los expertos. Su madre intentaba despegarle de la pantalla siempre que podía, pero todos sus intentos eran siempre en vano. Tenía al alcance de su mano todo lo que necesitaba. Además, todos sus amigos estaban en el juego. A la mayoría los conocía del instituto, pero también había otros, que había conocido en su vida virtual dentro del juego.

Eran las 2 a.m. y Lucas seguía enganchado, había llegado a la “batalla final” el momento culmen del juego. Sus padres estaban durmiendo. ¡Todo era perfecto! En este nivel no tenía ningún conocido. Una jugadora (con avatar femenino) se dirige a él:

– AtomicGirl: Hola! Eres nuevo por aquí?

– Lucas: Sí, acabo de llegar.

– AtomicGirl: Te voy a contar un truco que a mí me ha funcionado muy bien…

Pronto se hicieron amigos y además de jugar, también compartían detalles de su vida. AtomicGirl era una chica de 14 años que vivía en Valencia como Lucas y además eran casi vecinos.

Antes de que acabara el verano Lucas ya sabía todo de Valeria. Sus padres al igual que los suyos también eran un rollo. En el instituto tampoco sacaba muy buenas notas, pero al igual que él, había conseguido pasar de curso. Se mandaban mensajes por whatsapp y por redes sociales. Ella era muy guapa. Era la chica de sus sueños.

Un día Valeria confesó a Lucas que creía que se había enamorado de él. Lucas, inmediatamente le propuso que se conocieran en la vida real.

Valeria fue la que fijó el día y el lugar. Sería en un parque que estaba cerca de su casa y que ambos conocían.

Él estaba muy nervioso, pronto iba a conocer a la chica con la que tantas horas había pasado en el mundo virtual. ¡Por fin se hacía realidad!

Lucas fue el primero en llegar. Estaba tan nervioso que no paraba de dar vueltas de un sitio a otro, así que decidió sentarse en un banco cercano a mirar su móvil. Un hombre de unos 45 años se sentó a su lado. Bruscamente le cogió del brazo y le dijo: hola Lucas, estaba deseando conocerte.

Si no quieres que tus hij@s protagonicen una historia parecida, apúntate a estos microcursos gratuitos del CSIRT-CV y aprenderás todo lo necesario para que los menores naveguen seguros por la Red:

* Microcurso «Seguridad en Internet para menores«

* Microcurso «Delitos Tecnológicos«

Y además también os será de utilidad esta infografía:

CONTRASEÑAS – PHISHING

Después de toda una vida trabajando a destajo Joan se había ganado la jubilación. Ahora tenía tiempo para hacer lo que quisiera. ¡Todo el tiempo del mundo! A sus 68 años estaba disfrutando de esta época de la vida más que de ninguna otra. Sin estrés, y sin prácticamente obligaciones.

Por las mañanas Joan se ponía siempre un par de horas delante del ordenador. Le gustaba estar informado antes de empezar el día. Sobre todo, antes de ir al puerto y tener sus conversaciones matinales con sus amigos mientras desayunaban por segunda o tercera vez.

También aprovechaba para mirar sus cuentas de los bancos e informarse sobre su pasatiempo favorito: la pesca y la navegación. Era increíble la cantidad de oportunidades únicas que te ofrecía Internet. ¡Encontraba muchas gangas! Y siempre que veía una, probaba suerte. ¡Sorteo del mejor aparejo de pesca del mercado! Daba sus datos y a cruzar los dedos. ¡Unas nuevas defensas para el barco totalmente gratis y a cambio solo me piden los datos! Daba sus datos sin pensárselo dos veces. Nunca le tocó nada, pero la bandeja de entrada de su correo estaba siempre rebosante de spam. ¿Por qué me llega tanta información que no quiero? Se preguntaba a veces. Son unos pesados, le tengo que preguntar a mi hija como me puedo librar de esto. Seguro que hay alguna forma.

A Joan, le encanta navegar por la Red y “pescar” gangas, pero reconocía que estaba un poco pez en el tema. De hecho, no se atrevía a hacer compras por Internet, siempre le pedía a alguno de sus hijos que hiciera la compra por él. Sobre todo, si era una de esas ofertas que tenía un marcador con una cuenta atrás, contabilizando las horas, minutos y segundos que quedaban para que la oferta terminara. ¡Había que darse prisa!

Como en Internet, te piden contraseñas para todo, Joan siempre utilizaba la misma: Joan1951. Su nombre y su año de nacimiento. Así era imposible olvidarla. Aunque más de una vez, su hija mayor le había dicho que tenía que cambiarla, que era muy “hackeable” y, sobre todo, que tenía que tener una contraseña diferente para sus cuentas de banco, que un día se iban a llevar un disgusto.

Su hija mayor, siempre había tenido tendencia a la exageración, aún así le prometió que iba a cambiar sus contraseñas lo antes posible. Nunca lo hizo.

Una lluviosa mañana de otoño a Joan le llegó un email de su banco:

Hola,

En BZP queremos estar siempre cerca de usted y poder ofrecerle un servicio cada día mejor. Para ello, es necesario que actualice sus datos personales entrando en el “Área de clientes”. Siga los pasos que le indicamos.

Área Clientes

Atentamente,

BZP

¡Menos mal que he visto este correo de mi banco y no lo he confundido con todo el correo basura que tengo! Eso fue lo que pensó Joan antes de hacer clic en Área de Clientes e introducir todos sus datos personales y su débil contraseña en la web del banco.

Dos días después su cuenta del banco estaba totalmente vacía. Su saldo era de 0€. ¡Esto era un error! ¡Rápidamente él y su mujer se personaron en el banco para pedir explicaciones!

Allí le informaron que había sido víctima de un “phishing”. Nunca tenía que haber pinchado en el enlace que aparecía en el email del banco. Al parecer, el enlace le dirigía a la web falsa de los ciberdelincuentes y ahí era donde Joan había dejado sus datos personales y contraseñas. No era el único cliente que había “picado”. Por lo visto había decenas de afectados.

Por delante, le esperaban varios meses de negociaciones y litigios con su banco para recuperar su dinero. Las últimas noticias de los abogados de su banco no fueron buenas: “consideramos que Joan Giner ha incurrido en una negligencia grave al no utilizar todos los métodos de protección adecuados…”. Entre esas negligencias el banco señalaba la existencia de una contraseña extremadamente débil (Joan1951) que había dado acceso a sus cuentas no solo a los ciberdelincuentes autores del phishing bancario, sino a otros que, a través de falsas suscripciones o servicios, sustraían de la cuenta de Joan mensualmente pequeñas cantidades que pasaban desapercibidas. Todo esto, sumado al análisis forense de su equipo en el que se encontraron varios programas maliciosos instalados, señalaban a la víctima como único responsable de su desgracia.

Su abogado le decía que no tenía de qué preocuparse, que en estos casos las sentencias siempre daban la razón a las víctimas del fraude por phishing. Pero Joan y su mujer sí se preocupaban, llevaban varios meses tomando pastillas para dormir.

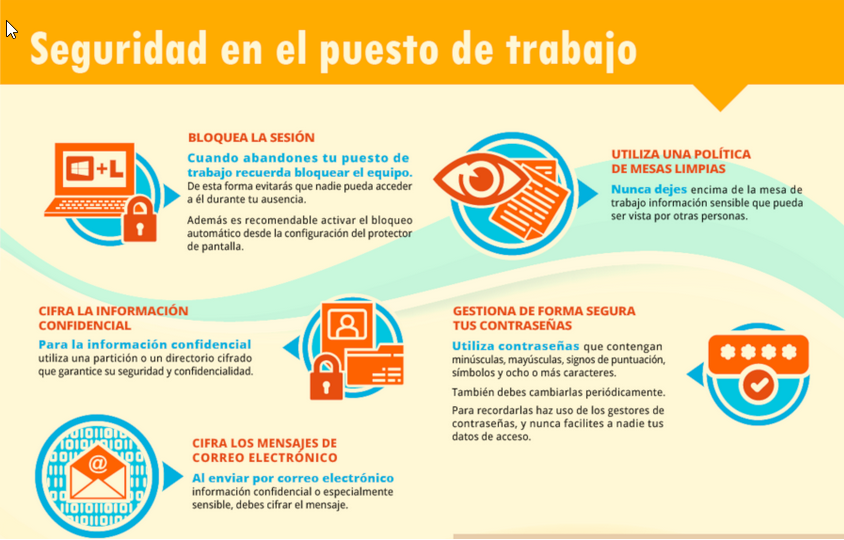

Si no quieres protagonizar una historia parecida, lee atentamente esta información:

- Utiliza siempre contraseñas de ocho o más caracteres, que contengan minúsculas, mayúsculas, signos de puntuación y símbolos.

- Utiliza contraseñas diferentes y recuerda que deberás cambiarlas periódicamente.

- Para recordarlas haz uso de los gestores de contraseñas y nunca facilites a nadie tus datos de acceso.

Descárgate esta guía que hemos elaborado en el CSIRT-CV para reconocer un phishing: https://concienciat.gva.es/tutoriales/guia-para-identificar-phishing/

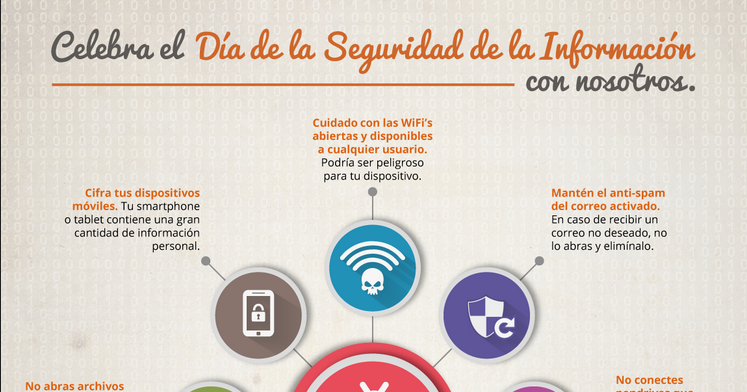

Y además también os será de utilidad esta infografía:

BULOS Y FAKE NEWS

Rosa era la más moderna de todas sus amigas. A sus 65 años era la única que tenía cuentas abiertas en todas las redes sociales. Estaba enteradísima de todo y era la fuente oficial de información en todas las reuniones.

Noticia que veía en Internet o en cualquiera de sus Redes Sociales, la daba siempre por verídica:

“Tomar limón con bicarbonato todos los días en ayunas previene el cáncer” leyó Rosa en Facebook.

Enseguida, lo compartió por Whatsapp con todos sus familiares y conocidos. Más vale prevenir que curar, pensó ella. Ahora varias de sus amistades, hacen ese ritual matinal, aunque hay un par de ellas que dicen que no les sienta muy bien, pero lo siguen haciendo porque su amiga lo leyó en Internet y si está en Internet no puede ser malo.

Nuestra protagonista no solo cambiaba las costumbres de sus más allegados, sino que también modificaba sus propios hábitos de consumo, según lo que leyera en Internet.

“Los productos del Supermercado MercaPlus5 contienen más conservantes artificiales de los permitidos en la mayoría de sus productos”

Rosa dejó de comprar de inmediato en dicho supermercado, no le importaba tenerlo justo debajo de casa, se iría a otro que estaba a casi media hora en autobús, pero al menos, estaría tranquila con lo que se llevaba a la boca. Por supuesto, también avisó a todos sus familiares y amigos. No quería que sus nietos volvieran a alimentarse con ningún producto de MercaPlus5.

Además, lo que leía en Internet también afectaba a sus relaciones familiares. Hacía unos días Rosa había tenido un “encontronazo” con una de sus nueras ya que había leído la siguiente noticia en Internet:

“Las vacunas que se administran a los bebés provocan autismo”

Su nuera y su hijo se negaron en rotundo a aceptar las novedades médicas que traía la abuela y le pusieron todas las vacunas obligatorias a su pequeño. Ella no se quedó muy conforme, a causa de esto, su relación con su nuera se enfrió y cada vez que veía a su nieto buscaba en él algún síntoma de la enfermedad.

¿Cómo se puede vivir tranquila con todo lo que se lee en Internet? Se preguntaban Rosa y sus amigas. Lo que no sabían es que casi todas las noticias que tanto les alertaban y les quitaban el sueño eran falsas. Nunca contrastaban las informaciones que les llegaban por Redes Sociales con fuentes de información fiables. Vivían en una realidad paralela.

Si no quieres protagonizar una historia parecida, lee atentamente los consejos que te damos en esta campaña para combatir la desinformación en el ciberespacio: https://concienciat.gva.es/tips_de_seguridad/contra-la-desinformacion-en-el-ciberespacio-stop-fake-news/