En Navidad, es común regalar juguetes interactivos, relojes inteligentes, auriculares, gadgets tecnológicos, dispositivos inteligentes para la casa como aspiradoras robóticas, asistentes virtuales, sistemas de seguridad con alarmas y cámaras, termostatos inteligentes…

Estos regalos son apreciados por su capacidad para hacer la vida cotidiana más fácil y eficiente. Sin embargo, es importante tomar las medidas adecuadas de seguridad, además de conocer las características técnicas y la privacidad que brindan estos dispositivos conectados porque todo lo que está conectado a la red es susceptible de ser atacado por ciberdelincuentes.

Debido a ello, desde CSIRT-CV ponemos en marcha la nueva campaña dirigida a todos los ciudadanos bajo el nombre ‘Dispositivos Conectados sí, pero sin riesgos’ con el objetivo de concienciar a la sociedad en general sobre el uso seguro y responsable de Internet y las nuevas tecnologías.

Durante los próximos quince días, proporcionaremos algunos consejos, así como riesgos y ámbitos en los que podemos encontrar dispositivos conectados como en hogares inteligentes o casas domóticas (Smart home), juguetes interactivos (Smart toys), Internet de las Cosas (IoT) y dispositivos electrónicos inteligentes que se incorporan en alguna parte de nuestro cuerpo (Wearables).

¿Estamos hiperconectados?

¿Somos más eficientes o dependientes de la tecnología? ¿Estamos protegidos?

A modo informativo, te contaremos que se estima que hay unos 23 mil millones de dispositivos conectados en todo el mundo en 2023 y en 2025, se esperan alcanzar los 75 mil millones, según datos publicados por STATISTA.

Ante esta hiperconectividad, el papel de CSIRT-CV, relacionado con la ciberseguridad, es claro: Concienciar a los ciudadanos sobre los riesgos para proteger a una sociedad hiperconectada.

Presta atención a estos seis consejos básicos sobre ciberseguridad que te presentamos en el siguiente vídeo y aplícalos antes de que sea demasiado tarde.

Protege tus IoT y evita hackeos

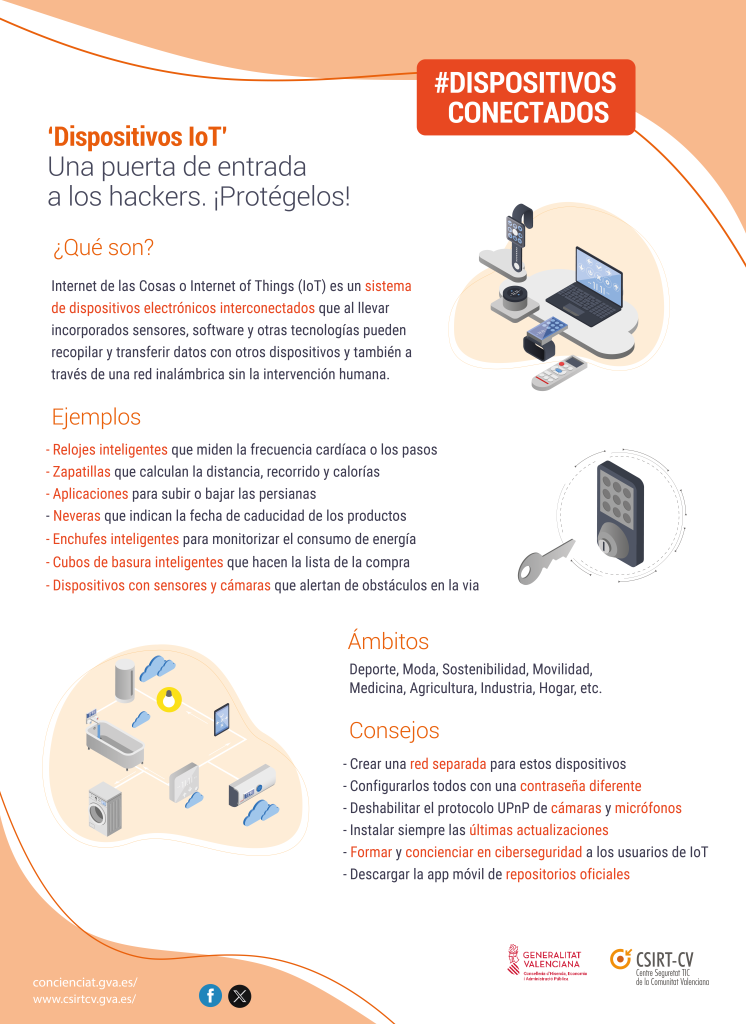

Qué es IoT

Internet de las Cosas o Internet of Things (IoT) es un sistema de dispositivos electrónicos interconectados que al llevar incorporados sensores, software y otras tecnologías pueden recopilar y transferir datos con otros dispositivos y a través de una red inalámbrica sin la intervención humana.

Categorías de IoT

- Interruptores: envían las instrucciones a un objeto

- Sensores: recopilan los datos y los envían a otro lugar

Ejemplos

- Relojes inteligentes que miden la frecuencia cardíaca o los pasos

- Zapatillas que miden la distancia, recorrido y calorías consumidas

- Aplicaciones para subir o bajar las persianas o graduar la luz

- Hornos inteligentes que permiten encenderlos desde el móvil

- Collares para controlar el sueño de las mascotas o si tienen signos de alguna enfermedad

- Cortacéspedes automáticos que realizan su mantenimiento de forma automática

- Sensores para colocar en las raíces de una planta, que avisan si le falta agua

- Cubos de basura inteligentes para medir los kilos de basura que se reciclan o para hacer la lista de la compra según las cosas que has tirando

- Una nevera que indica la fecha de caducidad de los productos

- Sistemas de seguridad y sensores médicos

- Bañadores que alertan de la hora de ponerse protección solar tras detectar demasiada exposición al sol

- Camisetas para niños con chip que envían una notificación al usuario si se aleja más de 50 metros de él

- Enchufes inteligentes puedes monitorizar tu consumo de energía

- Dispositivos con sensores y cámaras que alertan de obstáculos en la carretera, lugares de interés o rutas más rápidas para ahorrar carburante

Ámbitos del IoT

Deporte; Moda; Sostenibilidad; Movilidad; Medicina; Agricultura; Industria y Hogar, entre otros

Consejos

- Crea una red separada para estos dispositivos: Existen routers inteligentes para la creación de redes virtuales. En el caso de que se infectaran nuestros equipos no podrían acceder a los dispositivos IoT ni a la inversa.

- Configura todos los dispositivos con una contraseña diferente, lo suficientemente robusta y cambiarlas periódicamente.

- Deshabilita el protocolo UPnP (Universal Plug and Play) para evitar que los dispositivos se encuentren entre sí de forma sencilla.

- Asegúrate de instalar las últimas actualizaciones cuando estén disponibles para todos tus dispositivos, especialmente si contienen parches de seguridad

- En caso de utilizar una app móvil, descargar de repositorios oficiales y siempre mantenerla actualizada a la última versión disponible.

- Formación y concienciación en ciberseguridad para aquellos usuarios que utilizan dispositivos IoT. Es fundamental para evitar situaciones que puedan poner en riesgo la seguridad del hogar.

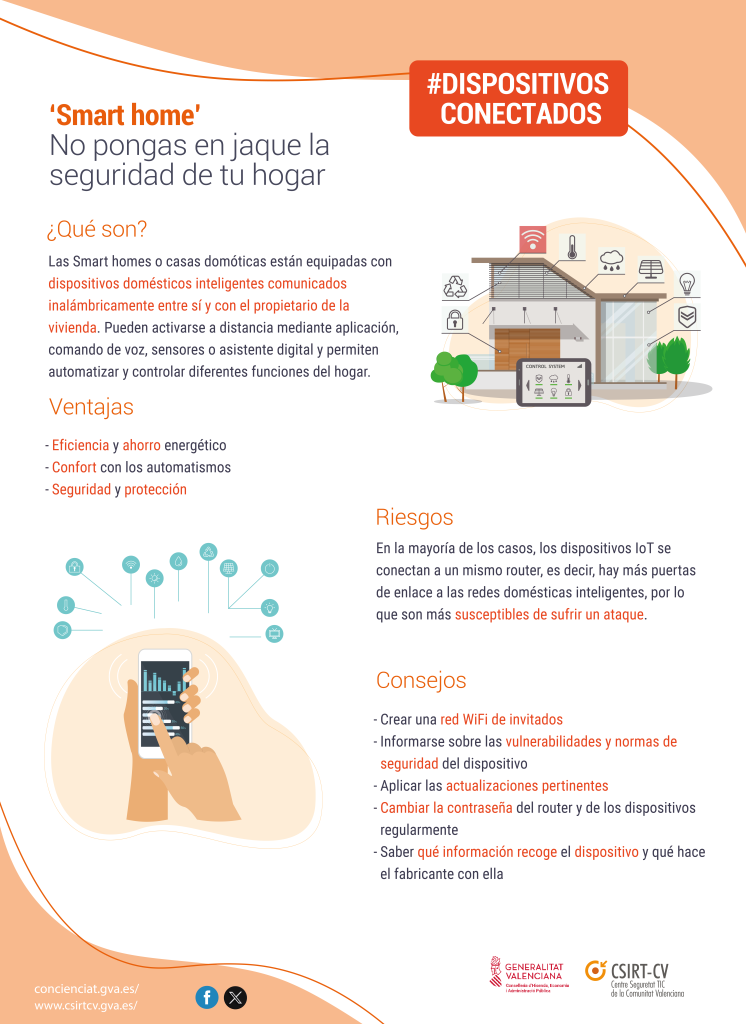

Smart home: No pongas en jaque la seguridad de tu hogar

Las Smart home o casas domóticas están equipadas con dispositivos domésticos inteligentes, comunicados inalámbricamente entre sí y con el propietario de la vivienda, que pueden activarse a distancia a través de una aplicación, comando de voz, sensores o asistente digital.

Ejemplos de ecosistemas domóticos

Luces, enchufes, alarmas, detectores de humo, persianas, termostatos para la calefacción y el aire acondicionado. Electrodomésticos, como hornos, lavadoras, lavavajillas, cafeteras, temporizadores, purificadores de aire o aspiradoras incorporan funciones inteligentes que permiten controlarlos a distancia. Es lo que conocemos como Internet of Things (IoT) o Internet de las cosas.

Cómo funcionan

Un sistema domótico utiliza diferentes sensores para recoger información, procesarla y emitir órdenes a actuadores específicos. Por ejemplo, los sensores pueden encender las luces interiores al abrirse la puerta de entrada, activar los aspersores si el césped necesita agua, accionar la calefacción media hora antes de nuestra llegada a la vivienda o encender la cafetera todos los días a las siete de la mañana.

Ventajas

Eficiencia y ahorro energético: gracias a los sistemas de iluminación y climatización (bombillas, interruptores, calefacción, lámparas, etc) puedes utilizar de una forma más eficiente la energía y reducir tu factura de la luz.

Confort: al programar el encendido y apagado de luces y termostatos a determinadas horas, reproducir la música utilizando un comando de voz o levantarse las persianas al sentarte en el sofá garantizan confortabilidad.

Seguridad y protección: al instalar sensores de movimiento y cámaras conectadas a Internet, puedes recibir, por ejemplo, imágenes de la vivienda en tiempo real para comprobar que todo va bien en tu ausencia.

Riesgos

En la mayoría de los casos, los dispositivos IoT se conectan a un mismo router, es decir, hay más puertas de enlace a las redes domésticas inteligentes, por lo que son más susceptibles de sufrir un posible ataque.

Consejos para evitar brechas en nuestro sistema

- Informarse sobre si el dispositivo cumple con las normas de seguridad apropiadas y sus vulnerabilidades

- Aplicar las actualizaciones pertinentes del dispositivo cuando sea notificado por el fabricante para corregir errores y ganar seguridad

- Cambiar las contraseñas regularmente, tanto en el router como en los dispositivos inteligentes

- Crear una red Wifi de invitados para evitar que se conecten a la red de nuestra Smart home

- Entender las políticas de privacidad del fabricante y el dispositivo

- Saber qué información recoge el dispositivo y qué hace la empresa fabricante con ella

‘Smart Toys’: la era de los juguetes conectados

La irrupción de las nuevas tecnologías ha disparado la oferta de los ‘Smart Toys’ o juguetes conectados a Internet. Gracias a sus nuevas funcionalidades, son un gran atractivo porque potencian el juego interactivo y el aprendizaje, pero, a su vez, aumentan los riesgos y reducen la seguridad al ser más fáciles de hackear atacando las conexiones Wifi o Bluetooth. En un mundo cada vez más digitalizado, hay que enseñar a los niños a protegerse en la red tal y como les enseñamos a hacerlo fuera de ella.

¿Qué son?

Son juguetes conectados a Internet que intercambian información con fuentes externas y que suelen requerir la instalación de una app en un dispositivo móvil

Ejemplos de juguetes conectados

Tabletas, consolas de videojuegos, muñecas, peluches, vehículos, drones o pequeños robots.

Otros elementos de uso infantil conectados

Despertadores, lámparas, pulseras, relojes, gafas, auriculares, cámaras de vigilancia para bebés

Características más comunes

- Se conectan a otros dispositivos mediante conexiones inalámbricas como Bluetooth o Wifi

- Existen funciones controlables desde aplicaciones móviles (apps)

- Recogen datos para el análisis y desarrollo de tecnologías de voz

- Usan tecnologías de reconocimiento para interactuar con niños y niñas, respondiendo a sus instrucciones o siguiendo sus movimientos

¿Cuáles son las funciones más comunes?

- Grabar o transmitir imágenes en tiempo real: drones o vehículos teledirigidos con cámaras que muestran las imágenes en otro dispositivo

- Grabar, reproducir o reconocer la voz del menor para interactuar con el juguete: un pequeño robot

- Interactuar con una aplicación en un móvil o tableta: jugar contra otros usuarios, compartir fotografías del juego, etc

- Navegar o comunicarse a través de Internet: tabletas, móviles, relojes o pulseras, etc

¿Cómo funcionan?

El juguete registra imágenes y sonidos y los envía a la app, que a su vez los transmite a Internet. La información es procesada al otro lado de la red y el resultado vuelve al propio juguete que la ofrece a través de altavoces, pantallas o movimientos creando la sensación de interacción y respuesta a las acciones del niño/a.

Antes de comprar un juguete conectado, es necesario:

- Conocer mejor las funcionalidades de estos juguetes

- Enterarse de los datos que recoge y cómo los transmite a Internet

- Leer la política de privacidad del juguete y de su app vinculada para conocer los datos que declara recoger y cómo los va a tratar y protege

- Configurarlos de forma segura

- Establecer pautas para disfrutarlos sin riesgos

- Escoger juguetes seguros y adecuados para la edad y madurez del menor

¿Todos los juguetes electrónicos son juguetes conectados?

No. Un coche teledirigido por radio control o un muñeco que reacciona a órdenes sin conectarse a Internet ni a otro dispositivo no son juguetes conectados. Tampoco lo son las videoconsolas, smartwatches, móviles, tabletas o reproductores mp3 sin conexión.

Consejos

- Registrar nombres sin apellidos reales

- Proporcionar direcciones postales aproximadas

- No utilizar fotos reales o que permitan identificar a los menores

- Supervisar todos los datos que los niños puedan llegar a facilitar o compartir

- Usar una cuenta de correo “basura” y reservar la cuenta “seria” para usos seguros

- Nunca utilizar lamisma contraseña que viene guardada por defecto con el juguete ni repetir la que ya empleamos para otros servicios o cuentas

- Si es necesario registrar un método de pago, conviene utilizar tarjetas “monedero” en las que solo depositaremos el dinero justo

- Revisar la configuración por si es posible limitar con contraseña que los niños realicen pagos y servicios de descargas

- Apagar completamente todos los juguetes conectados cuando no se estén usando para evitar un posible ataque y control desde el exterior al estar conectados a la Wifi

- Las cámaras y micrófonos son especialmente arriesgados. Al menos la cámara debería permanecer tapada físicamente cuando no esté en uso

- Mantener actualizada la versión del software del juguete para mejorar la protección ante vulnerabilidades conocidas

- Evitar que el juguete se conecte a redes Wifi abiertas y sin medidas de protección

- Cambiar periódicamente las contraseñas de las conexiones inalámbricas: Wifi, bluetooth, NFC

- Descarga la app auténtica desde el mercado oficial

Conclusión

Cualquier dispositivo conectado a Internet es susceptible de ser atacado. La seguridad debe ser siempre nuestra principal preocupación, y más cuando los menores pueden ser las víctimas. Infórmate y fórmate antes de adquirir un ‘Smart Toy’.

Wearables sí, pero sin riesgos

¿Qué son?

La tecnología corporal o wearables son dispositivos electrónicos inteligentes que se incorporan en alguna parte de nuestro cuerpo para interactuar de forma continua con nosotros. Relojes, zapatillas, gafas, joyas, complementos de moda, llaveros, etc forman parte del Internet de las Cosas y sirven para medir los pasos, el ritmo cardiaco o atender llamadas.

Cómo funciona

Requiere de un microprocesador para poder ejecutar su función, una batería para poder funcionar y un método de comunicación con el usuario, en la mayoría de casos el teléfono móvil

Los Wearables recogen la información y la transforman en forma de datos para enviarla a la correspondiente aplicación y poder llevar un seguimiento, la información se almacena en nuestro teléfono móvil y la aplicación encargada nos mostrará una serie de datos que usaremos con el propósito de mejorar, evaluar o para lo que esté destinado el Wearable que tengamos.

¿Qué usos tienen los wearables?

Se utilizan tanto a nivel personal como a nivel profesional en los siguientes ámbitos:

- Para monitorizar el rendimiento físico en el deporte

- Como herramienta de navegación (GPS, callejero, guías)

- Para captar indicadores relacionados con la salud

- Para sincronizar datos y comunicación con otros dispositivos

- Como medio de comunicación vía telefónica o internet

- Como soporte y ayuda para personas con diversidad funcional

Riesgos

Como cualquier dispositivo con conexión a Internet es susceptible de ser hackeado. Un ciberdelincuente podría saber:

- Tu geolocalización exacta y patrones de movimiento

- Tus datos personales, fotografía, datos de salud, acceso a tu cámara y micrófono, etc al configurar las App y permitir el acceso a los sensores del dispositivo móvil y a la configuración de privacidad por defecto

- Normalmente están conectados al móvil vía Bluetooth, pero también pueden conectarse al WiFi o tener una propia tarjeta SIM. Lo más seguro es tener una tarjeta SIM propia

- Riesgos legales con algunos wearables. Por ejemplo, las gafas inteligentes graban vídeo y audio y dependiendo de la legislación de tu país, grabar a terceras personas en determinadas situaciones, lugares o menores puede ser ilegal, tanto a nivel penal como administrativo

Consejos

- Conexiones inalámbricas: el Bluetooth es necesario para sincronizarlo con la app. Una vez sincronizado, desactívalo

- Políticas de privacidad: léelas con atención para asegurar que te garantizan la protección de tus datos personales

- Bloqueo: usa un código/PIN/patrón para bloquear el dispositivo y evitar que un tercero lo utilice sin tu consentimiento

- Autenticación en dos pasos: no te conformes con poner solo una contraseña robusta. Si es posible, utiliza una segunda capa de protección

- Permisos: concede únicamente los permisos necesarios para el funcionamiento de la app

- Notificaciones: controla qué y cómo quieres recibir la información en ese dispositivo

- Publicaciones automáticas: evita compartir información sin ser consciente de ello

- Restaurar a valores de fábrica: si vas a dejar de utilizarlo o a regalarlo, resetéalo y restáuralo a valores de fábrica para borrar toda tu información registrada

- Sincronización: no sincronices el wearable con las cerraduras de la casa o del coche. Si lo haces, activa la configuración antirrobo.

Síguenos a través de nuestras redes sociales de Facebook y X para estar al día en estos contenidos. Recuerda que también iremos publicando toda la información correspondiente a esta campaña en la web de concienciaT en el apartado de Consejos y Campañas.

Recuerda, desde CSIRT-CV estamos a tu disposición como organismo con vocación de servicio público, sin ánimo de lucro, referente en ciberseguridad y adscrito a la Dirección General de Tecnologías de la Información y las Comunicaciones (DGTIC) al que puedes acudir en caso de duda o problema mediante el correo electrónico (csirtcv@gva.es). Además, te ofrecemos multitud de recursos en nuestra web corporativa: https://www.csirtcv.gva.es/ y en el portal de concienciaT https://concienciat.gva.es/.

Dispositivos conectados sí, pero sin riesgos

ConcienciaT más

Historias virtuales para no dormir

Inteligencia Artificial ¿amiga o enemiga?